ドコモは、キャリア決済やdカードの不正利用、dアカウントに異常ログインの可能性がある…と騙り、その対策として二段階認証や本人認証を行うように促すことで、ユーザーのdアカウントのID/パスワードやdカード情報などが搾取され、不正利用の被害が発生していることを明らかに。

ドコモのお知らせは以下にて。

ドコモを装ったフィッシングSMSにご注意ください! | お知らせ | NTTドコモ

SMS(ショートメッセージサービス)で、ドコモを装ったフィッシングSMSの送信が確認されております。

ドコモを装ったフィッシングSMSに記載のURLにアクセスすることで、dアカウントのID/パスワードやdカード情報などを搾取され、不正利用されてしまった被害が発生しています。

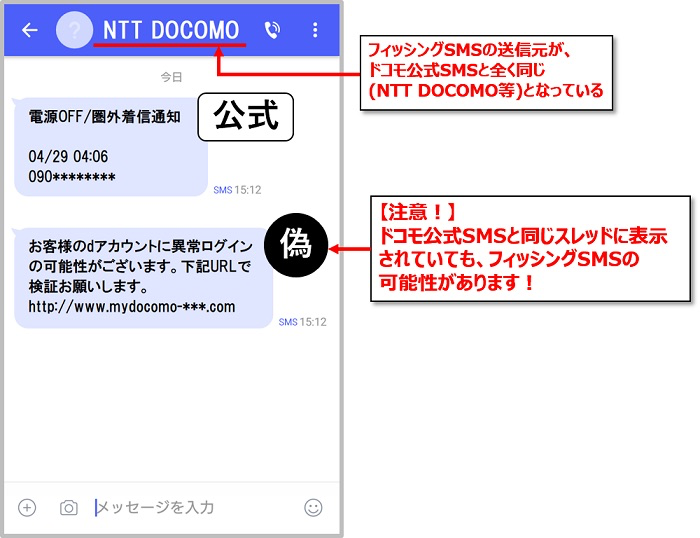

こうしたフィッシングSMSは、dアカウントのID/パスワードやdカードのクレジットカード番号を騙し取る目的で、ドコモが提供するものではないURLに誘導するが、ドコモが公式で送信するSMSと同じスレッドに表示される(=ドコモ公式が送信しているように見える)ケースがあるとのこと。

■ドコモ公式のSMSとフィッシングSMSが同じスレッドに

公式のSMSと同じスレッドに表示されると、あたかもドコモが公式に送信したメッセージにも見えるため、不正利用・異常ログインなどのメッセージに加えて、ドメインの一部に「docomo」などの文字列が含まれるケースがあるため、慌てていると、情報を騙し取られてしまう可能性が高くなるのでご注意を。

ドコモでは、リンク先に設定されるドメインドコモ正規のものか確かめた上でアクセスするように注意を促しているものの、ドコモが正規に管理・提供しているドメインは数が多く、また一見するとドコモ公式には見えないドメインも含まれるため、全てを記憶・識別するのは現実的な解決策とは言い難い。

→SMSに記載されているドメインを都度検索→公式かどうか確認するなどの対策が必要。

ドコモ公式SMSに記載されるリンク先のドメイン(=正規ドメイン)

www.nttdocomo.co.jp

www.mydocomo.com

id.smt.docomo.ne.jp

application.ald.smt.docomo.ne.jp

spmode.smt.docomo.ne.jp

service.smt.docomo.ne.jp

payment2.smt.docomo.ne.jp

c.dkaigai.jp

c.docomo.ne.jp

global.id.smt.docomo.ne.jp

gs.docomo.ne.jp

smt.docomo.ne.jp

spf.spmode.ne.jp

support2.smt.docomo.ne.jp

anm.smt.docomo.ne.jp

com.nttdocomo.anmane2